"Лаборатория Касперского" лихорадочно пытается замять скандал, связанный с кражей секретных файлов Агентства национальной безопасности США через свои антивирусные программы. Далее отрицать очевидное уже невозможно, теперь разработчики антивирусного продукта уже признают киберворовство, но объясняют происшедшее случайностью Согласно новой версии, озвученной самим Евгением Касперским, когда аналитики компании убедились (не уточняется, каким образом) что перед ними секретные разработки, соответствующие файлы были уничтожены.

Такая версия не совпадает с американской, озвученной через газеты The New York Times и The Washington Post, согласно которой российская компания активно использует ворованные американские программы для цифровой слежки. По данным американских СМИ, в октябре израильские правительственные хакеры обнаружили в компьютерах «Лаборатории Касперского» средства для взлома, которые до того могли быть только у АНБ. Израиль предупредил об этом американскую спецслужбу. АНБ провело расследование и подтвердило, что эти средства взлома есть в распоряжении у российского правительства.

Средства АНБ были случайно скачаны «Касперским», когда компания расследовала целевую атаку хакерской группировкой Equation Group, которую затем связали с АНБ, - уверяет российская сторона. Конкретный компьютер в США, который СМИ связывали с сотрудником АНБ, «Лаборатория» стала проверять в поисках следов Equation Group. Из сообщения «Лаборатории» следует, что владелец машины запустил антивирус «Касперского» после того, как заразился сам, скачав пиратскую версию Microsoft Office. Антивирус вылечил компьютер, но заметил на нем файлы Equation Group в архиве пользователя, и в результате архив в сжатом виде был переправлен в Москву для анализа.

Как сообщало агентство "Руспрес", США давно подозревают «Лабораторию Касперского» в связях с российскими спецслужбами. 12 июля Белый домисключил компанию из списка поставщиков программного обеспечения, чья продукция одобрена для использования госструктурами США, в течение трех месяцев государственные органы страны должны отказаться от использования продукции и услуг «Лаборатории Касперского».

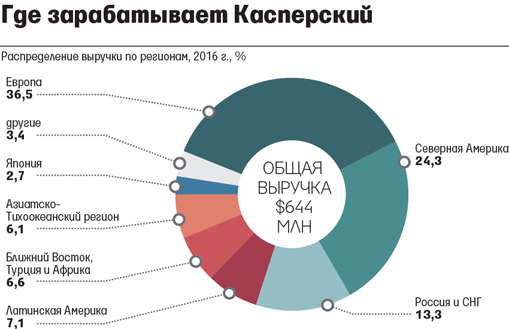

«Лаборатория» не раскрывает, сколько именно в настоящее время зарабатывает на госсекторе США, однако "Ведомости" предполагают, что в 2016 году на Северную Америку приходилось до 24,3% от суммарных доходов компании (за год они составили $644 млн). Активные попытки «Лаборатории» объясниться свидетельствуют о том, что компания пытается сделать все возможное, чтобы удержаться здесь. Одна из последних отчаянных попыток "Лаборатории" сохранить свою нишу на рынке - выпуск бесплатного антивируса Kaspersky Free для американских пользователей пока что не привела к ожидаемым результатам.

Наилучший способ лжи, когда тебя поймали

Самое первое и главное, что я хотел бы отметить - это то, что я сразу же четко, еще с первого всплеска в СМИ по теме "Касперский украл данные NSA" (без конкретики и вообще упоминаний что за данные и документы) указал о чем идет речь -- ShadowBrokers (1, 2 , 3). До сегодняшнего дня никто не говорил вообще (ни за рубежом, ни у нас). Касперский сегодня косвенно озвучил.

Теперь же я четко вижу, что я на 100% оказался прав. Из самого же отчета ЛК следует, что речь идет именно о краже этих данных. Которые в последствии были опубликованы спецслужбами РФ от псевдо-группы ShadowBrokers.

В посте разместил отчет ЛК просто для полноты картины (для объективности представлены обе стороны). Выделено жирным и подчеркнуто мною. Комментарии по тексту наклонным.

Да, еще хотел отдельно написать (времени не было) по поводу transparency initiative - это, конечно, полезно в целом, но абсолютно бесполезно на практике. Извините за каламбур. Вот я приводил простой пример. Есть у каждой машины с софтом касперского свой id, есть система обновлений, где на конкретный id можно выдать свое обновление (вообще, в целом, действия из updates/KSN могут определяться по id машины). Это штатный механизм. Что вы в открытых исходниках собираетесь увидеть? В них ничего видно не будет, кроме этого механизма. Именно поэтому вся эта transparency initiative - это и есть простой и пустой ход "маркетингового-PR" плана, для не-специалистов. Типа "мы показали исходники, тут закладок нет". Ну да, их там и нет (кто бы сомневался), потому что это все эти действия могут быть реализованы штатными средствами продукта, и никакие такие "секретные закладки" не нужны. :)

Пример нелепости, под которую они и пытаются убеждать, можно посмотреть в последнем пункте их отчета. Для того, чтобы воровать грифованные данные, совершенно не обязательно иметь в коде поиск по "top secret" или "classified" ;)

Какой наилучший способ лжи следователю, когда тебя уже поймали? Рассказывать только то, что уже и так известно, и только то, что предъявляют. Но это не действует против спецслужб. :)

Кстати, думаю, что история с ЛК (вылитая в паблик таким образом), могла произойти в том числе и из-за публичных действий спецслужб РФ. Т.е. произошла "подстава", которую в ЛК просто не ожидали и никак не могли предположить. Т.е. ЛК могли стать [при этом я не снимаю с них никакой ответственности за возможные именно их действия] публичной жертвой примерно как Барри Сил ("[...] «информатор, который ставит на кон свою жизнь, чтобы помочь силам правопорядка, – заслуживает справедливой компенсации». Разумеется, фото должно было быть строго засекречено, однако, в середине июля 1984 г. президент Рейган, нарушив все нормы по защите свидетелей, вышел в телеэфир, продемонстрировав всей стране данную фотографию [...]").

Внутри спецслужб полученная информация попала в те руки, которые спланировали и осуществили некое активное мероприятие, решая какие-то свои задачи (вероятно, политические, раз это вылезло в публичную плоскость; спецслужбы воюют не публично), появились же публичные ShadowBrokers, о которых я писал в этом отношении (ссылки ниже и по тэгам к этому посту). Обещали одни люди одно, а сделали другие люди и другое (каламбур специально). В общем, отдавали одним людям из спецслужб, а использовали другие люди (и, возможно, из других соседних спецслужб).

Еще раз повторю, как уже писал ранее, что это дичайший провал для спецслужб. Нужно же понимать, как можно использовать ту или иную информацию и как правильно легендировать ее при использовании. Особенно, если эта информация, выкраденая напрямую у спецслужб "вероятного противника". Вокруг же не дураки работают.

Подставили коммерческую компанию, создали проблемы всем, а так же политические проблемы.

Preliminary results of the internal investigation into alleged incidents reported by US media

In October 2017, Kaspersky Lab initiated a thorough review of our telemetry logs in relation to alleged 2015 incidents described in the media. We were aware only of one single incident that happened in 2014 during an APT investigation when our detection subsystems caught what appeared to be Equation malware source code files and decided to check if there were any similar incidents. Additionally, we decided to investigate if there were any third party intrusions in our systems besides Duqu 2.0 at the time of this alleged 2015 incident.

We have performed a deep investigation associated with the case from 2014 and preliminary results of this investigation revealed the following:

* During the investigation of the Equation APT (Advanced Persistent Threat), we have observed infections from all around the world, in more than 40 countries.

* Some of these infections have been observed in the USA.

* As a routine procedure, Kaspersky Lab has been informing the relevant U.S. Government institutions about active APT infections in the USA.

* One of the infections in the USA consisted in what appeared to be new, unknown and debug variants of malware used by the Equation group.

* The incident where the new Equation samples were detected used our line of products for home users, with KSN enabled and automatic sample submission of new and unknown malware turned on.

* The first detection of Equation malware in this incident was on September 11 2014. The following sample was detected: 44006165AABF2C39063A419BC73D790DББ, mpdkg32.dll. Verdict: HEUR:Trojan.Win32.GrayFish.gen

* Following these detections, the user appears to have downloaded and installed pirated software on his machines, as indicated by an illegal Microsoft Office activation key generator (aka “keygen”) (md5: a82c0575f214bdc7c8ef5a06116cd2a4 — for detection coverage, see this VirusTotal link) which turned out to be infected with malware. Kaspersky Lab products detected the malware with the verdict Win32.Mokes.hvl.

* The malware was detected inside a folder named “Office-2013-PPVL-x64-en-US-Oct2013.iso”. This suggests an ISO image mounted in the system as a virtual drive/folder.

* Detection for the Backdoor.Win32.Mokes.hvl (the fake keygen) has been available in Kaspersky Lab products since 2013.

* The first detection of the malicious (fake) keygen on this machine was on October 4 2014.

* To install and run this keygen, the user appears to have disabled the Kaspersky products on his machine. Our telemetry does not allow us to say when the antivirus was disabled, however, the fact that the keygen malware was later detected as running in the system suggests the antivirus had been disabled or was not running when the keygen was run. Executing the keygen would not have been possible with the antivirus enabled.

* The user was infected with this malware for an unspecified period, while the product was inactive. The malware dropped from the trojanized keygen was a full blown backdoor which may have allowed third parties access to the user’s machine.

* At a later time, the user re-enabled the antivirus and the product properly detected (verdict: “Win32.Mokes.hvl“) and blocked this malware from running further.

* After being infected with the Win32.Mokes.hvl malware, the user scanned the computer multiple times which resulted in detections of new and unknown variants of Equation APT malware.

* The last detection from this machine was on November 17 2014.

* One of the files detected by the product as new variants of Equation APT malware was a 7zip archive.

* The archive itself was detected as malicious and submitted to Kaspersky Lab for analysis, where it was processed by one of the analysts. Upon processing, the archive was found to contain multiple malware samples and source code for what appeared to be Equation malware.

(Забавно, как Касперский здесь (в этом документе и в этом пункте) ни слова не говорит о том, что заголовки и содержимое этих файлов явно говорило об их грифованности. Т.е. это четко было написано в них. В этих самых исходниках и около. И еще раз подчеркну отдельно: это весь набор "The Equation Group"; документов, исходников, всего-всего; а не просто "новое бинарное тело". Касперский же в своем отчете просто называет это "исходным кодом", и вот ниже - "сообщили об исходном коде", но в своем отчете в словах не выходит за рамки вот такой "полуправды", делая это "недосказанным" (что-то вроде "не сказал - не соврал"). Предлагаю заглянуть в архив ShadowBrokers из того, что доступно. —sporaw)

* After discovering the suspected Equation malware source code, the analyst reported the incident to the CEO. Following a request from the CEO, the archive was deleted from all our systems. The archive was not shared with any third parties.

(Не хватает только "мамой клянусь!". Идея удаления исходников Equation Group в компании Лаборатории Касперского мне напоминает вот такой анекдот, оканчивающийся словами: "Послушай, разве ты не видишь, что твоему товарищу за шиворот падают капли расплавленного олова?", гуглите, кто не знает. Вот ровно так же CEO приказал удалить и ровно так же сотрудники это сделали. В этом нет никаких сомнений вообще. Вспомнил еще один анекдот; его окончание: "И тут у меня карта как поперла..."

А мне вот лично кажется, что через некоторое время появился ShadowBrokers, о чем я и писал ранее — sporaw)

* No further detections have been received from this user in 2015.

* Following our Equation announcement from Feb 2015, several other users with KSN enabled have appeared in the same IP range as the original detection. These seem to have been configured as “honeypots”, each computer being loaded with various Equation-related samples. No unusual (non-executable) samples have been detected and submitted from these “honeypots” and detections have not been processed in any special way.

("Перевод" здесь может быть и вот такой (раскроем не тот смысл, который ЛК пыталось вложить, а те обстоятельства, которые могли бы быть на практике :). И звучать это начинает примерно так: "Когда мы поняли, что после того, как мы украли исходники Equation Group, нас стали "палить", и по факту сейчас все это honeypot’ом стало и наше поведение анализируют, мы перестали осуществлять какие-либо действия, противоречащие логике забора бинарных малварных файлов, как это и должно было бы быть в рамках работы продукта. Вернули свои действия к обычным. Дураки что ли, на honeypot палиться? Походу, пронесло!" :) Нет, не пронесло. — sporaw).

* The investigation has not revealed any other related incidents in 2015, 2016 or 2017. No other third party intrusion, besides Duqu 2.0, were detected in Kaspersky Lab’s networks.

* The investigation confirmed that Kaspersky Lab has never created any detection of non-weaponized (non-malicious) documents in its products based on keywords like “top secret” and “classified”.

We believe the above is an accurate analysis of this incident from 2014. The investigation is still ongoing, and the company will provide additional technical information as it becomes available. We are planning to share full information about this incident, including all technical details with a trusted third party as part of our Global Transparency Initiative for cross-verification.